Palo Alto Networks 发布 CVE20243400 热修复

关键要点

Palo Alto Networks 发布了针对 CVE20243400 的热修复。该漏洞允许通过 GlobalProtect 功能进行远程代码执行,存在严重的安全风险。漏洞被发现并由 Volexity 研究人员披露,攻击方被称为 UTA0218,可能是国家支持的行为者。受影响的 PANOS 版本包括 102、110 和 111。更新 2024年4月15日:Palo Alto Networks 已于周日发布了针对 CVE20243400 的热修复,适用于 PANOS 版本 1029h1、1104h1 和 1112h3。公司还计划在接下来的几天内为常用的 PANOS 维护版本发布热修复,估计发布时间在 4 月 15 日至 4 月 19 日之间。

原始报告 在 2024年4月12日:Palo Alto Networks 披露了一个 CVE20243400 的严重性较高的零日漏洞,影响其 PANOS 的 GlobalProtect 功能,该漏洞存在远程代码执行RCE风险,并被“极具能力的威胁行为者”利用。

该漏洞的 CVSS 分数高达 10,尚未获得补丁,Palo Alto Networks 预计热修复项将在 4 月 14 日周日准备就绪。该来自 GlobalProtect 安全远程访问功能的命令注入缺陷,可能允许未经过身份验证的远程攻击者在 PANOS 防火墙设备上执行任意代码。

CVE20243400 及其利用由 Volexity 研究人员发现,他们在周三和周四收到了来自两位客户防火墙的可疑网络流量警报。在首次利用被发现不久后,Volexity 向 Palo Alto Networks 报告了该缺陷,并于周五共同公开了该漏洞。

进一步调查确定,同一威胁行为者 UTA0218 目标锁定了这两位受害者,并成功利用 PANOS 防火墙,创建反向 shell 并在被攻击的设备上下载了额外工具。

“他们迅速在受害者的网络中横向移动,提取敏感凭证和其他文件,以便实现入侵期间和之后的访问。攻击者采用的手段和速度表明这是一个高度专业的威胁行为者,具有明确的目标来实现其目的。” Volexity 表示。

vp 梯子 免费Volexity 在报告中还指出,该漏洞的利用可能来自国家支持的行为者。额外调查表明,多位其他客户的 PANOS 防火墙早在 3 月 26 日就已受到攻击。

在至少两个案例中,威胁行为者尝试下载一个名为 UPSTYLE 的自定义 Python 后门,这将使他们能够执行额外的远程命令。

CVE20243400 影响的 PANOS 版本包括: 版本 影响范围 111 1112h3 及之前的版本 110 1104h1 及之前的版本 102 1029h1 及之前的版本

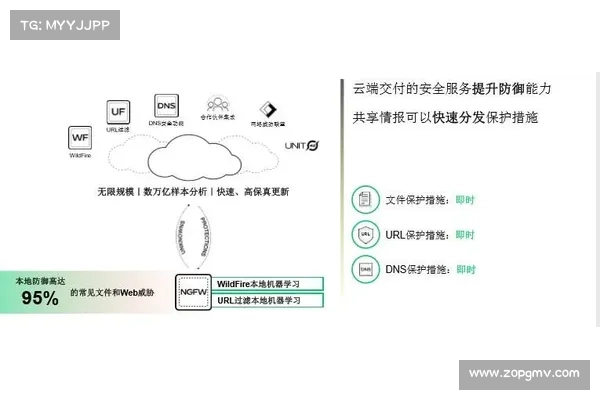

为减轻风险,Palo Alto Networks 建议持有威胁防护订阅的客户通过启用威胁 ID 95187 来阻止攻击,并确保对其 GlobalProtect 接口应用 漏洞保护。对于无法应用威胁防护缓解措施的客户,暂时禁用设备遥测也被列为一种解决方法。

更新 2024年4月17日:Palo Alto 更新了其指导,称禁用设备遥测并不能保护 PANOS 防火墙免受攻击。

“使用易受攻击操作系统版本的组织应立即采取措施,通过禁用与漏洞相关的功能来减轻威胁,尽可能做好在热修复发布后立即打补丁的准备